Il Bluetooth ha fatto molta strada con i protocolli di crittografia per garantire la tua sicurezza. Ecco come la crittografia Bluetooth protegge i tuoi dati.

Molti dei nostri dispositivi elettronici sono passati alla tecnologia wireless per la connettività nel corso degli anni. Invece di lunghi fili aggrovigliati sul nostro mouse, tastiera, auricolari e altoparlanti, abbiamo elementi wireless facili da usare e convenienti che ci consentono di goderci ancora meglio la tecnologia.

Poiché molti di questi dispositivi wireless si basano sulla tecnologia Bluetooth, Bluetooth SIG (l’autorità per la tecnologia Bluetooth) ha aggiunto una varietà di protocolli di sicurezza mantenendo la praticità e l’affidabilità.

Ciò che rende possibile la sicurezza Bluetooth sono i suoi metodi e algoritmi di crittografia intelligenti. Continua a leggere se sei interessato a come la sicurezza Bluetooth è progettata e utilizza la crittografia.

Ultime versioni Bluetooth e privacy a basso consumo energetico

La sicurezza Bluetooth mira a fornire protocolli standard per i dispositivi compatibili con Bluetooth in materia di autenticazione, integrità, riservatezza e privacy, che utilizzano tutti la crittografia. È in uso dal 1998 e ha già avuto diverse iterazioni.

Nel 2010, con la crescente necessità di una migliore tecnologia wireless a corto raggio, Bluetooth SIG ha sviluppato una versione più recente di Bluetooth: Bluetooth 4.0. La differenza più significativa tra le vecchie generazioni di Bluetooth e Bluetooth 4.0 è l’aggiunta di BLE (Bluetooth Low Energy).

Si noti che “Low Energy” in BLE non significa necessariamente che utilizzi meno energia; significa solo che funziona bene con dispositivi a bassa energia come gli auricolari wireless, che hanno una capacità minima della batteria.

Poiché la maggior parte dei dispositivi funziona su Bluetooth 4.0 e versioni successive, discuteremo in modo specifico lo stack di progettazione di queste versioni più recenti. Inoltre, questa versione ha risolto molti dei problemi di sicurezza delle precedenti generazioni di Bluetooth.

Le versioni correnti di Bluetooth utilizzano attualmente lo stack BLE mostrato di seguito:

Siamo interessati a un pezzo del quarto livello dello stack noto come Security Manager, che gestisce tutto ciò che riguarda l’autenticazione, la sicurezza, la riservatezza e la privacy. Security Manager implementa i suoi protocolli attraverso l’accoppiamento e il bonding dei dispositivi.

Metodi di associazione BLE

L’associazione è parte integrante di Security Manager di Bluetooth. Autentica il dispositivo a cui ci si sta connettendo se è il dispositivo desiderato e quindi genera una chiave di crittografia per entrambi i dispositivi da utilizzare durante la sessione.

I dispositivi possono utilizzare diversi metodi di autenticazione per assicurarsi di essere connessi al dispositivo previsto. Questi metodi includerebbero quanto segue:

- Funziona e basta: Il metodo più veloce ma meno sicuro per passare le chiavi di crittografia per entrambi i dispositivi

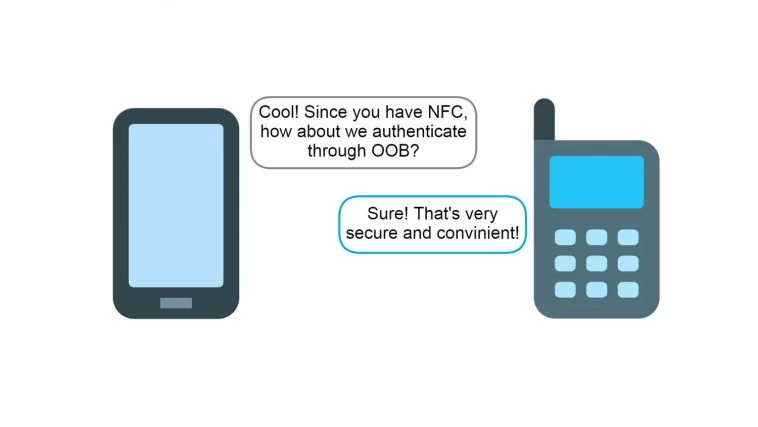

- OOB (fuori banda): Utilizza altri metodi di autenticazione (oltre al Bluetooth) per inviare chiavi di crittografia. Un esempio potrebbe includere la connessione tramite NFC o l’utilizzo della fotocamera del dispositivo per scansionare un codice QR sul display dell’altro dispositivo

- Passkey: Gli utenti si autenticano fornendo la passkey corretta quando richiesto

- Confronto numerico: Funziona proprio come Passkey, ma i dispositivi inviano automaticamente passkey. Gli utenti devono solo confermare se entrambi i dispositivi hanno le stesse passkey

Algoritmi della chiave di crittografia BLE

Ora che i tuoi dispositivi hanno autenticato l’identità del dispositivo di connessione. Invierebbero quindi chiavi di crittografia che i tuoi dispositivi utilizzeranno per crittografare e decrittografare i dati durante la sessione.

Security Manager di Bluetooth ha diverse fasi in cui utilizza vari algoritmi di chiave di crittografia per funzionare correttamente. Gli algoritmi di chiave di crittografia più comuni utilizzati dall’ultima versione di Bluetooth (4.0 e versioni successive) sarebbero i seguenti:

- Cifrari a chiave simmetrica: questo tipo di crittografia utilizza una singola chiave per decrittografare hash o cifrari

- Cifrari a chiave asimmetrica: questo tipo di crittografia utilizza ciò che è noto come chiave pubblica e chiave privata. Una chiave pubblica viene utilizzata per crittografare i dati, mentre una chiave privata decrittografa i dati crittografati

- Crittografia a curva ellittica (ECC): utilizza un’equazione a curva ellittica per creare chiavi molto più corte delle chiavi simmetriche o asimmetriche ma ugualmente sicure

- Advanced Encryption Standard (AES): è un cifrario a blocchi simmetrico che copre 128 bit di dimensione

Il processo di associazione e incollaggio di Security Manager

Security Manager Layer è progettato per gestire tutto ciò che riguarda la sicurezza all’interno del Bluetooth attraverso i cosiddetti processi di associazione e legame. Ci saranno sempre un dispositivo master e un dispositivo slave in una connessione Bluetooth.

Il dispositivo master è il dispositivo che esegue la scansione per la trasmissione di dispositivi bluetooth. Al contrario, uno slave è un dispositivo che trasmette la sua posizione affinché il mondo possa conoscerla.

Un esempio di una relazione tra master e slave potrebbe essere il tuo telefono e un auricolare wireless. Il tuo telefono è il dispositivo master perché esegue la scansione dei dispositivi Bluetooth, mentre il tuo auricolare wireless è lo slave perché è quello che trasmette i suoi segnali per il tuo telefono da trovare.

Il processo di associazione consiste nelle prime due delle tre fasi delle fasi di sicurezza di Security Manager. Il processo di associazione prevede la connessione iniziale dei dispositivi che tentano di connettersi.

- Per l’associazione iniziale, sia i dispositivi master che slave condividono un elenco di funzionalità di ciascun dispositivo e la versione del Bluetooth in esecuzione. Queste funzionalità includerebbero se il dispositivo ha o meno uno schermo, una tastiera, una fotocamera e NFC.

- Dopo essersi fatti conoscere a vicenda le loro capacità, i dispositivi slave e master avrebbero deciso quale protocollo di sicurezza e algoritmi di crittografia utilizzare.

- La crittografia condivisa per l’accoppiamento iniziale di entrambi i dispositivi è nota come STK (Short-Term Key). Come suggerisce il nome, un STK sarebbe la chiave di crittografia che entrambi i dispositivi master e slave utilizzerebbero fino al termine della sessione.

- Quando entrambi i dispositivi sono stati accoppiati correttamente, utilizzano STK per crittografare ogni pacchetto di dati che condividerebbero. E con i dati crittografati, chiunque tenti di monitorare la sessione non avrà un STK per decrittografare i dati.

- Il problema con un STK è che è adatto solo per una sessione. Entrambi i dispositivi dovranno continuare l’associazione per generare un nuovo STK per ogni sessione. Per questo motivo, è stato sviluppato uno stadio opzionale aggiuntivo chiamato incollaggio.

- La fase di incollaggio è la terza fase di Security Manager di Bluetooth. È il prompt opzionale che ricevi sul tuo dispositivo che ti chiede se ti fidi del dispositivo associato e desideri connetterti ad esso ogni volta che vede il dispositivo che trasmette.

- Poiché entrambi i dispositivi sono già associati (hanno una connessione protetta tramite un STK), il processo di bonding non richiederà ulteriori controlli di sicurezza. Ciò che questa fase farebbe sarebbe generare una LTK (Long-Term Key) e una IRK (Identity Resolve Key). Entrambi i dispositivi utilizzeranno quindi queste chiavi per decrittografare i dati e identificare automaticamente il dispositivo ogni volta che il Bluetooth è attivo.

- Un LTK è una chiave di crittografia simile a un STK in quanto i dispositivi lo utilizzano per crittografare e decrittografare i dati. La differenza è che un LTK viene generato tramite ECC invece di AES-120 e viene utilizzato a lungo termine.

Per capire un IRK, parliamo brevemente dell’indirizzo MAC Bluetooth. Tutti i dispositivi bluetooth sono dotati di una NIC (Network Interface Controller). Ogni scheda NIC viene fornita con un indirizzo MAC univoco (Media Access Control). Non è possibile modificare questi indirizzi MAC poiché gli indirizzi specificati sono hardcoded nell’hardware fisico della scheda di interfaccia di rete.

Sebbene sia possibile falsificare un indirizzo MAC tramite software, non è un’opzione praticabile quando si desidera che il dispositivo sia identificato da dispositivi collegati. Con questo in mente, Bluetooth SIG ha aggiunto un sistema IRK che consente al dispositivo di essere riconosciuto da dispositivi collegati ed essere non identificabile con dispositivi Bluetooth sconosciuti.

Scavare in profondità

Il Bluetooth è un complesso mix di tecnologie che offre una vasta gamma di compatibilità, praticità e affidabilità dei dispositivi. La natura del Bluetooth rende la sicurezza Bluetooth un argomento un po ‘complicato.

I punti sopra indicati sono semplificati e hanno lo scopo di dare un’idea generale di come funzionano la crittografia e la sicurezza Bluetooth. Speriamo che questo serva da gateway per le persone interessate alla sicurezza per approfondire l’argomento e saperne di più sul funzionamento interno del Bluetooth. A chi fosse interessato, benvenuti nella tana del coniglio!